动态分析技术

动态分析技术中最重要的工具是调试器,分为用户模式和内核模式两种类型。用户模式调试器是指用来调试用户模式应用程序的调试器,工作在Ring3级,例如OllyDbg、x64dbg、Visual C++等编译器自带的调试器。内核模式调试器是指能调试操作系统内核的调试器,例如WinDbg。

一、OllyDbg

OllyDbg调试器

OllyDbg结合了动态调试和静态分析,具有GUI界面,非常容易上手,对异常的跟踪处理相当灵活。它的反汇编引擎很强大,可识别数千个被G和Windows烦繁使用的函数,并能将其参数注释出来。它会自动分析函数过程、循环语句、代码中的字符串等。此外,开放式的设计给了这个软件很强的生命力。通过爱好者们的不断修改和扩充,OllyDg的脚本执行能力和开放插件接口使其变得越来越强大。

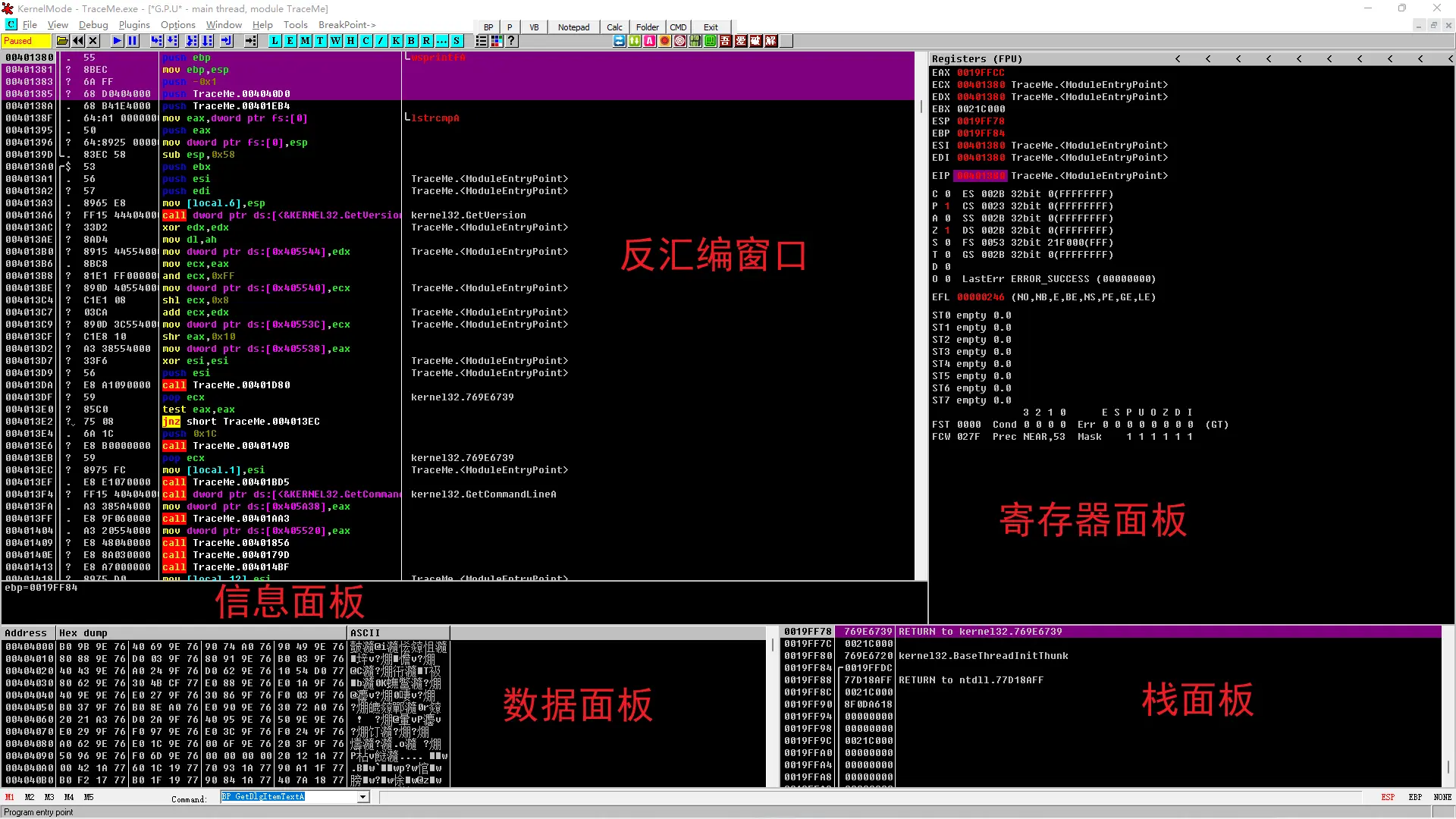

OllyDbg界面

具体各面板功能请参考OllyDbg的帮助文档。

基本操作

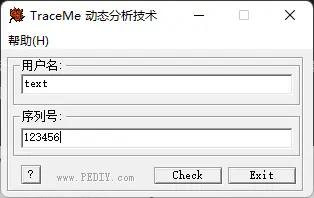

此处以(TraceMe.exe)为例。

分析一个Windows程序要比分析一个DOS程序容易得多,因为在Windows中,只要API函数被使用了,再想对要寻找蛛丝马迹的人隐藏一些信息就比较因难了。因此,在分析一个程序时,以哪个API函数作为切入点就显得比较重要了。如果有一些编程经验,在这方面就更加得心应手了。

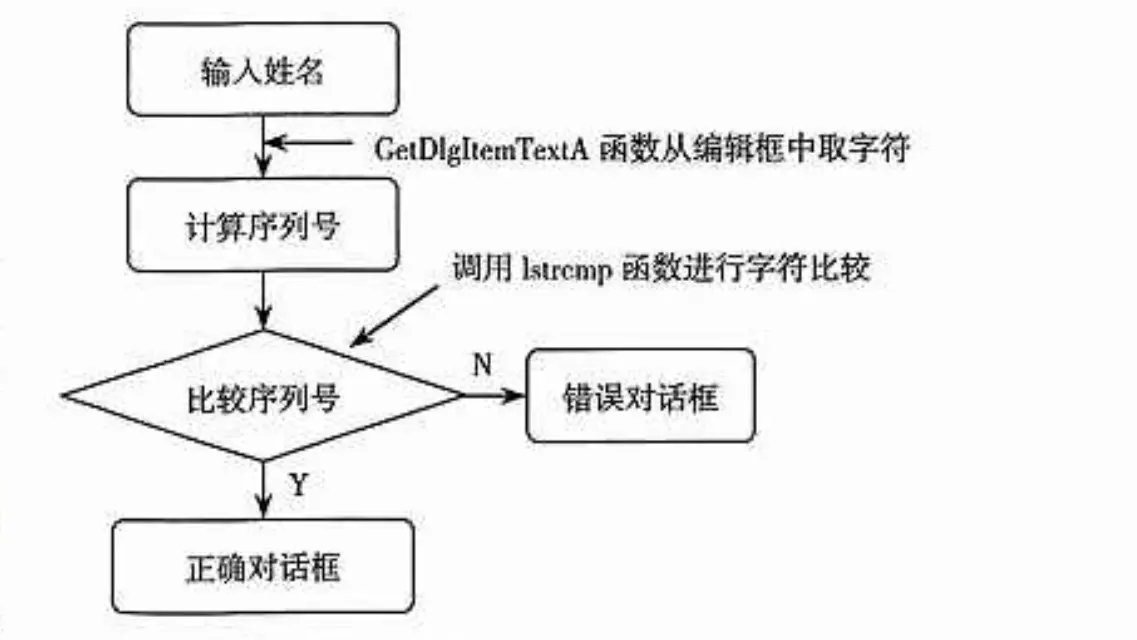

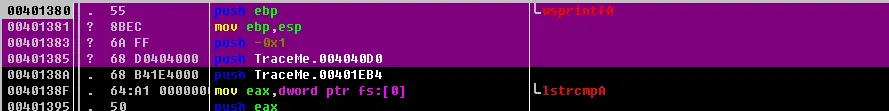

为了便于理解,先简单地看一下TraceMe的序列号验证流程,将用户名与序列号输人文本框,程序调用GetDIgItemTextA函数把字符读出,然后进行计算,最后用lstrcmp函数进行比较。因此,这些调用的函数就是解密跟踪的目标,将这些函数作为断点,跟踪程序的序列号验证过程,就能找出正确的序列号。

为了让OllyDbg中断在程序的入口点,在加载程序前必须进行相应的设置。运行OllyDbg,单击“Options”→“Debugging options’”选项,打开调试选项配置对话框。单击“Event”标签,设置OllyDbg对中断入口点、模块加载卸载、线程创建/结束等事件的处理方式,一般只需要将断点设置在“WinMain”处。

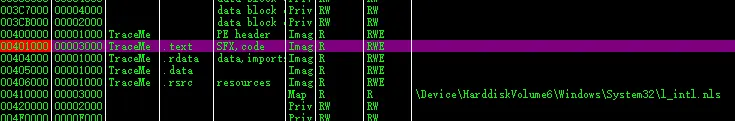

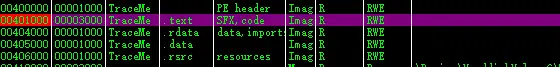

载入程序

从左到右依次为:

虚拟地址:在一般情况下,同一程序的同一条指令在不同系统环境下此值相同。

机器码:就是CPU执行的机器代码。

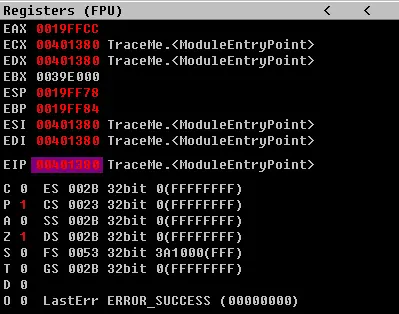

汇编指令:与机器码对应的程序代码。 寄存器面板上显示了各个寄存器的当前值。寄存器有EAX、ECX、EDX、EBX、ESP、EBP、ESI、EDI和EIP等,它们统称为32位寄存器。ESP为栈指针,指向栈顶,在OllyDbg界面右下角的栈面板上显示了栈的值。另一个重要的寄存器是EIP,它指向当前将要执行的指令,按一下“F7”键将执行一条指令,然后EIP将指向下一条将要执行的指令。在调试时,可以双击这些寄存器,修改寄存器里的值。但是,对EIP寄存器,不能直接修改,需要在反汇编窗口选择新的指令起始地址,例如004013AAh,在其上单击右键,在弹出的快捷菜单中选择“New origin here”(此处为新的EIP)选项,EIP的值将变成40I3AAh,程序将从这条指令开始执行。寄存器下方显示的是标志寄存器,分别是C、P、A、Z、S、T、D、O,它们的值只能是两个数字值0和1,双击数字可以在0和1之间切换。

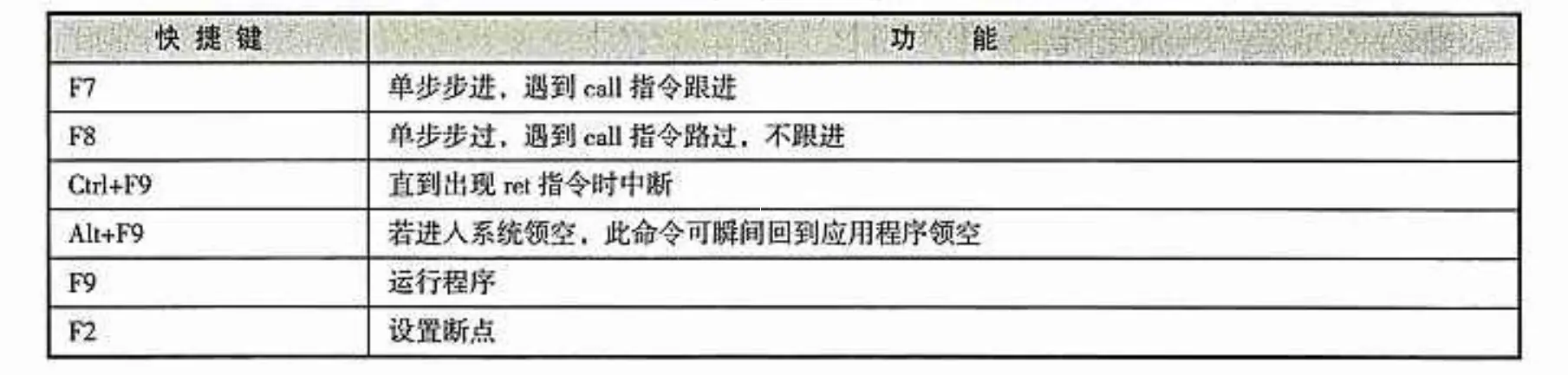

单步跟踪:调试器的一个最基本的功能就是动态跟踪。OllyDbg在“Debug”菜单里控制运行的命令,各菜单项都有相应的快捷键。

“F7”键和“F8”键的主要区别在于,若遇到call、loop等指令,按“F8”键会路过,按“F7”键会跟进。

在进入子程序的过程中,若想回看之前单步跟踪的代码,可以按“-”(减号)键;若想让光标回到当前EIP所指向的语句,可以单击C按钮或双击EIP寄存器。

如果已经进人系统DLL提供的API函数,当要返回应用程序领空时,可以按快捷键“A1t+F9”执行“Execute till user code’”(执行到用户代码)命令。

常用断点

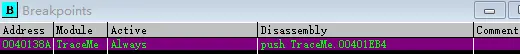

设置断点:断点(breakpoint)是调试器的一个重要功能,可以让程序中断在指定的地方,从而方便地对其进行分析。F2可设置断点,也可取消,也可以双击“Hex dump’”列中相应的行设置断点,再次双击可以取消断点,

设置断点后,按“Alt+B”快捷键或单击B按钮,打开断点窗口,查看断点明细,这里显示了除硬件断点外的其他断点,其中“Always’”表示断点处于激活状态,“Disable”表示断点停用。按空格键可切换其状态。也可以通过右键快捷菜单管理这些断点。删除断点的快捷是“Del”键。

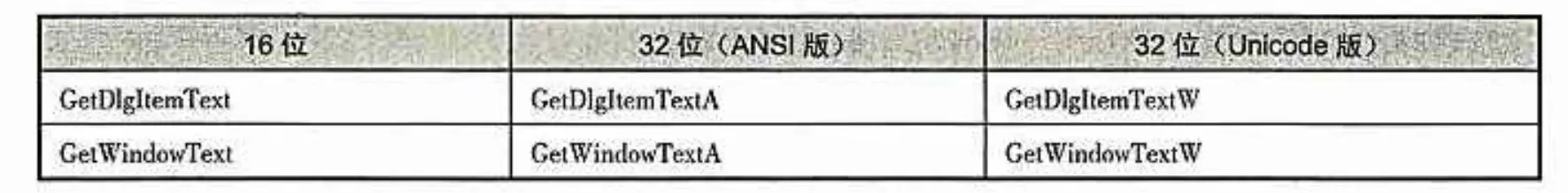

下面给出一个完整的调试分析过程。取消已经设置的所有断点,在OllyDbg里按“F9”键,运行实例TraceMe.exe。因为Win32程序大量调用了系统提供的API函数,所以,使用合适的API函数设置断点就能很快定位关键代码。获取文本框中的字符,通常使用的API是GetDlgItemText或者Get WindowText函数,也可以发送消息直接获取文本框中的文本。

在一般情况下,我们事先不会知道程序具体调用了什么函数来处理字符,因此,只能多试几次,找出相关的函数。

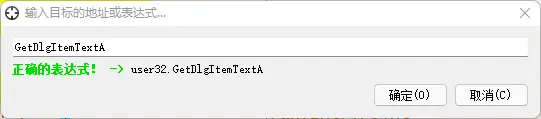

首先,需要在OllyDbg中设一个“陷阱”(或称“断点”)。因为TraceMe是32位ANSI版的程序,所以要在GetDIgItemTextA处设一个断点。按“Ctrl+G”快捷键打开

跟随表达式窗口,在文本框中输人“GetDlgItemTextA”

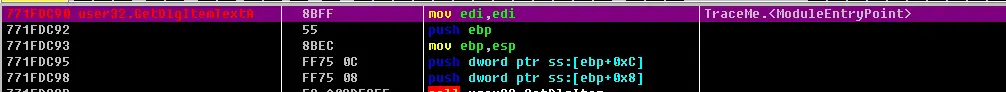

单击“OK”按钮,会来到系统USER32.DLL中的GetDlgItemTextA函数入口处,将地址栏这一列拉宽,会在地址771FDC90h后看到“USER32.GetDlgItemTextA”。程序就是通过这种方式调用Windows操作系统动态链接库USER32.DLL的API的。

在771FDC90h处按“F2”键设一个断点,就在GetDlgItemTextA函数入口设了断点。操作系统版本不同,这个函数的入口地址也不同,这与系统动态链接库的版本有关。如果这个函数被调用了,OllyDbg就会中断。

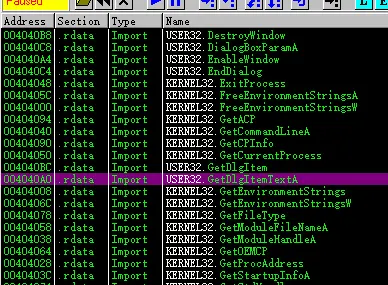

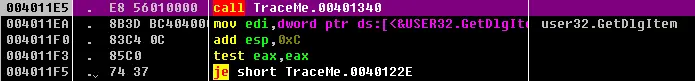

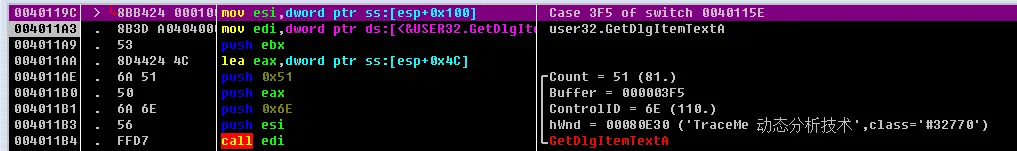

设定了断点,就可以捕捉任何对GetDlgItemTextA函数的调用了。输入姓名和序列号,单击“Check”按钮,程序将中断在OllyDbg中,位置就在函数GetDlgItemTextA开始的地方。或者按“Ctrl+N”快捷键,获取TraceMe的API名称列表。这个窗口中列出了TraceMe调用的所有系统动态链接库的函数,可切换到相应的代码处。接下来,按“F2”键设置断点。

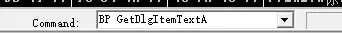

若O川yDbg中已有CmdBar.dll插件,会显示命令行环境。直接在命令行环境中使用bp命令就可以设置断点

- 调试分析

按“F8”键单步走出GetDIgItemTextA函数。当然,也可以按“Alt+F9”快捷键回到调用函数的地方。

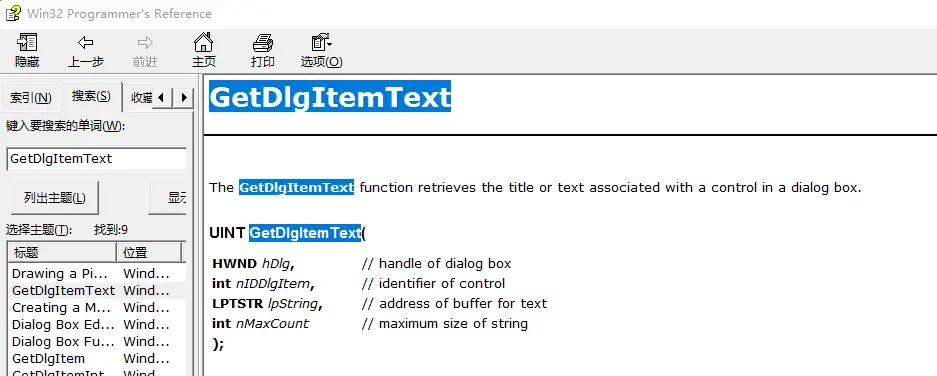

运行Win32 Programmer’s Reference(微软提供的HLP文件,见附件)查看GetDlgItemText函数的参数

此函数的作用是获取对话框文本,函数原型如下。

1 | UINT GetDlgItemText( |

返回值:如果成功就返回文本长度;如果失败则返回零。

ANSI版是GetDlgItemTextA函数,Unicode版是GetDlgItemTextW函数。

来到TraceMe的领空后,可以按“Alt+B”快捷键打开断点窗口,将GetDIgItemTextA函数处的断点禁止。

在很多时候,我们必须反复跟踪同一段代码,因此可以先设置一个断点。将光标移到004011B4h处,按“F2”键设置新的断点,以便反复跟踪调试。

在阅读这些代码时,需要注意以下几点。

● 要清楚各API函数的定义(查看相关API手册)。

●API函数大都采用stdcall调用约定,即函数入口参数按从右到左的顺序人栈,由被调用者清理栈中的参数,返回值放在eax寄存器中。因此,对相关的API函 数,要分析其前面的push指令,这些指令将参数放入栈,以传送给API调用。在整个跟踪过程中要关注栈数据的变化。

●C代码中的子程序采用的是C调用约定,函数入口参数按从右到左的顺序人栈,由调用者清理栈中的参数。

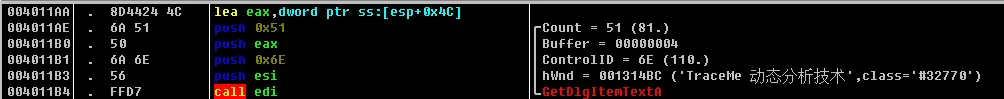

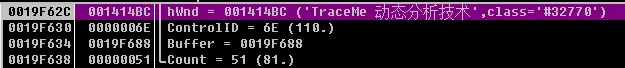

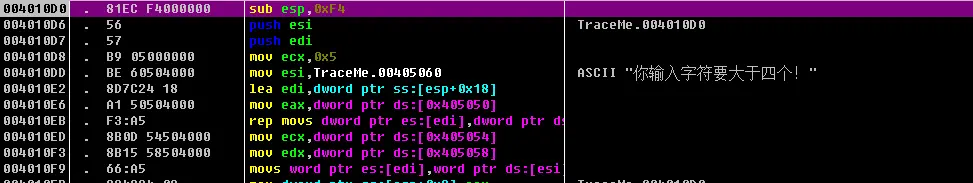

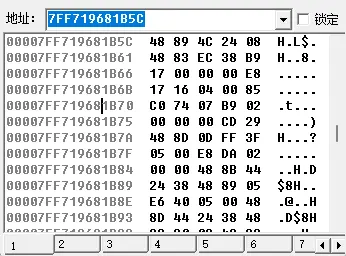

当程序执行到004011B4h处时,栈窗口的数据如图所示。这时,函数所需参数都已经压入栈了。

GetWindowText函数执行后,会把取出的文本放到由IpString(LPTSTR是个长指针,指向由空字符终止的字符串)指定的位置。若想看到输入的字符串,跟踪时可在004011B0h处停下,在命令行中执行“deax”命令,或者在eax寄存器上单击右键,执行快捷菜单中的“Follow in Dump”命令,查看数据窗口中的内容。当然,此时数据窗口中没有有价值的东西。继续按“F8”键,单步执行call edi

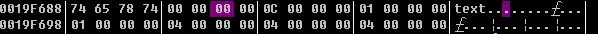

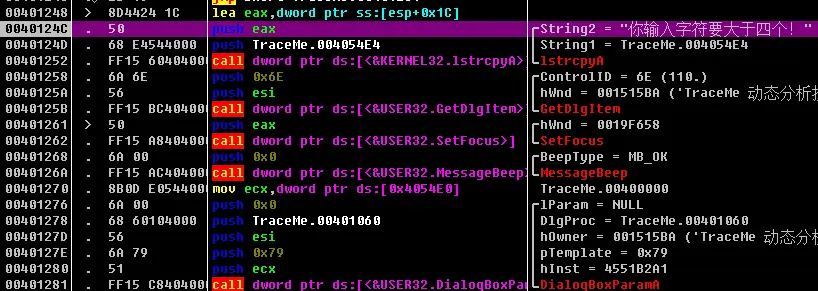

此时,GetDIgItemTextA函数已将字符串取出,放到eax指向的地址里。数据窗口右边的字符段显示了刚输人的字符“text”,如图所示。

继续往下,有一个对输入长度的判断

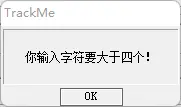

弹出一个新的窗口

故重新输入“newtext”

- 爆破法

重新回到上面,继续f8

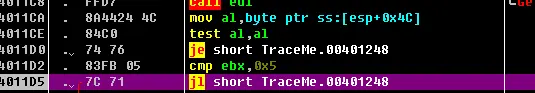

这里是序列号判断的核心

004011f3处若eax=0则注册失败,=1则注册成功

004011f5不跳转则表示注册成功

此时有两种方法:

●在OllyDbg寄存器面板上单击标志寄存器ZF(即“Z”),双击1次ZF的数值取反。如果原来的值是1,则执行后的值为0

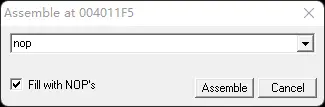

●在004011F5h处双击或按空格键,输入指令“nop”。这个指令的机器码是“90”,此处用“9090”取代“7437”

修改后的代码如下

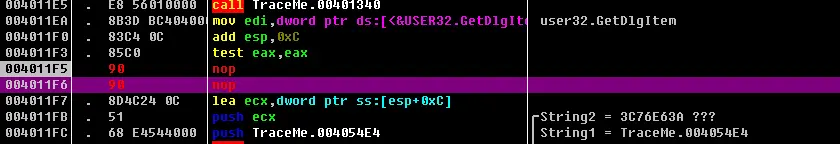

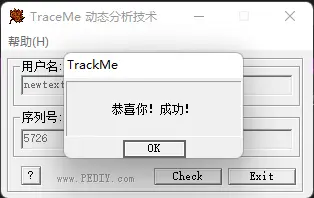

此时,输入任意用户名与序列号,TraceMe都会提示注册成功。

目前修改的是内存中的数据,为了使修改一直有效,必须将这个变化写入磁盘文件。OllyDbg也提供了这个功能。选中修改后的代码,单击右键,执行快捷菜单中的“Copy to executable’”→“Selection”命令

执行复制到可执行文件中的命令后,将打开文件编辑窗口,点击右键,执行快捷菜单中的“Save File’”命令,即可将修改保存到文件中。这种通过屏蔽程序的某些功能或改变程序流程使程序的保护方式失效的方法称为“爆破”。

算法分析

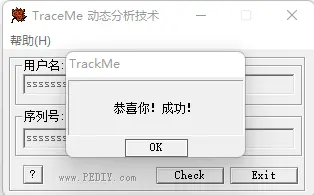

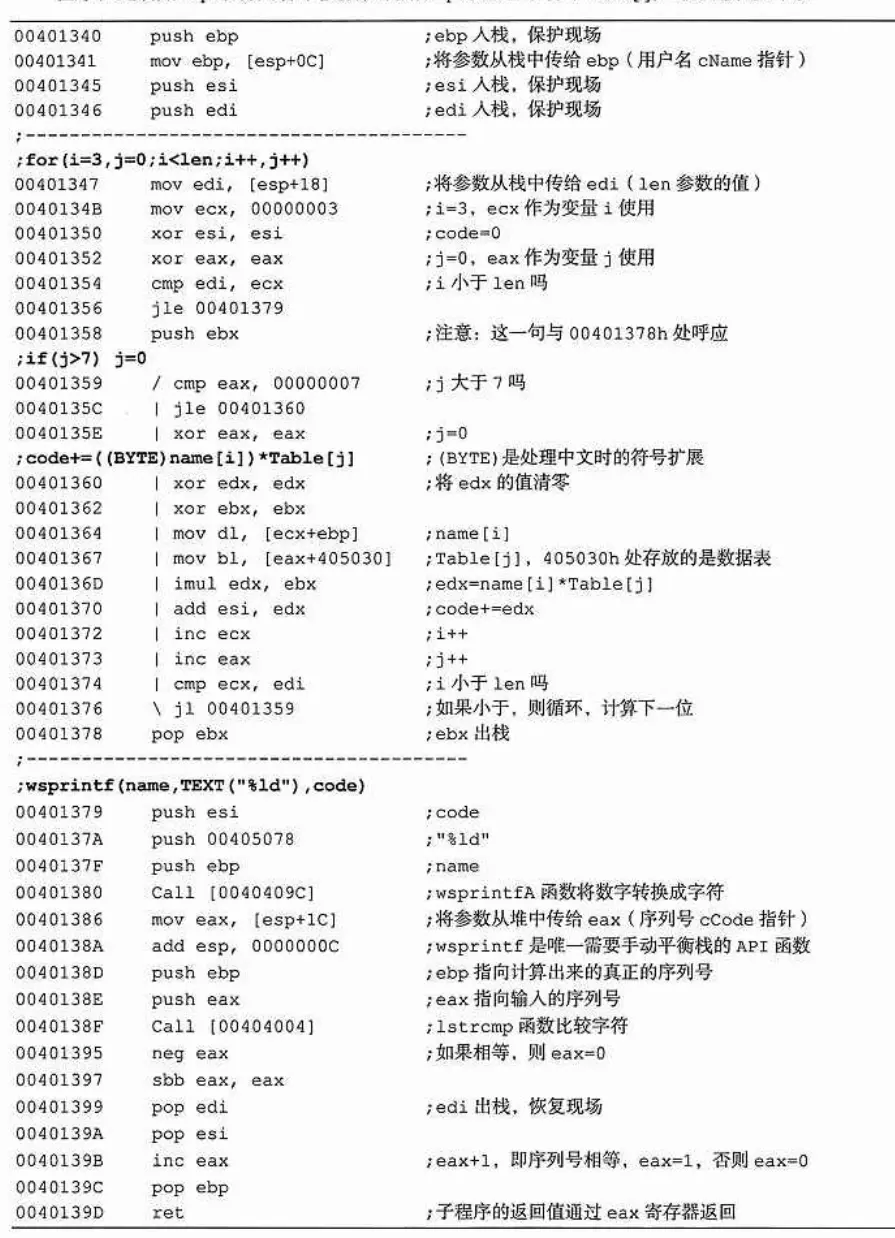

接下来去看序列号核心计算部分

解释如下

转化为c语言如下

当停到这一句时

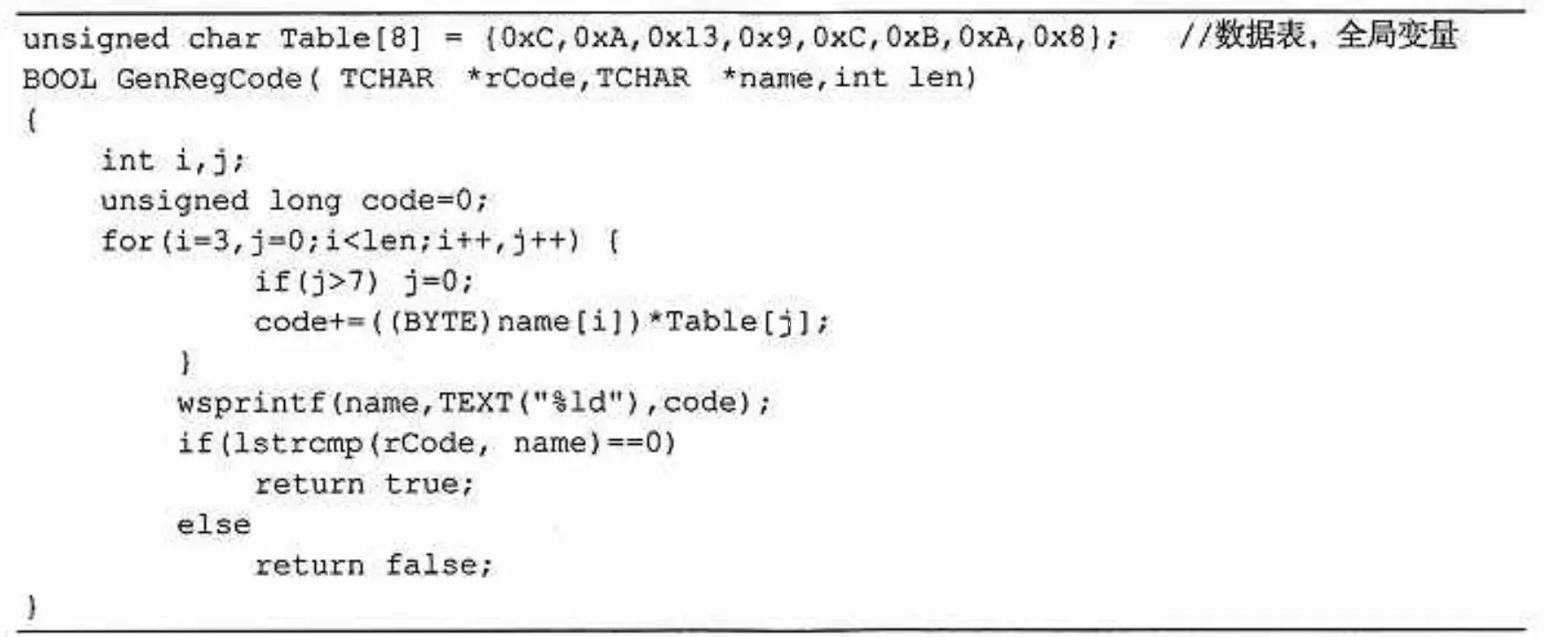

来到数据窗口,按“Cr+G”快捷键,输入地址“00405030”,

TraceMe最后调用了Istrcmp函数来比较字符,它的原型如下。

1 | int lstrcmp( |

返回值:如果相等,返回零。

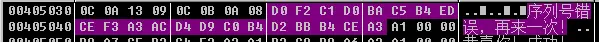

调用代码如下。

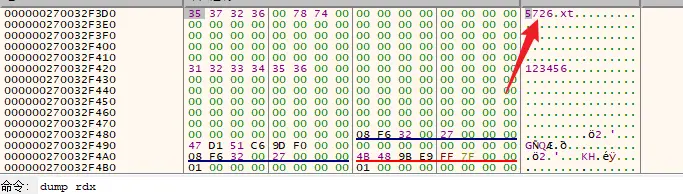

因此,当执行到0040138Fh处时,栈窗口中就会显示正确的序列号“5726”。如图所示左边是数据窗口显示的数据,右边是栈窗口,直接将指向的字符串显示出来了。

验证一下,果然是这样。

二,常用断点

常用的断点有INT3断点、硬件断点、内存断点、消息斯点等。在调试时,合理使用断点能大大提高效率。

INT3断点

这是一个常用的断点。在OllyDbg中可以使用bp命令或者“F2”快捷键来设置/取消断点。当执行一个INT3断点时,该地址处的内容被调试器用INT3指令替换了,此时OllyDbg将INT3隐藏,显示出来的仍是中断前的指令。

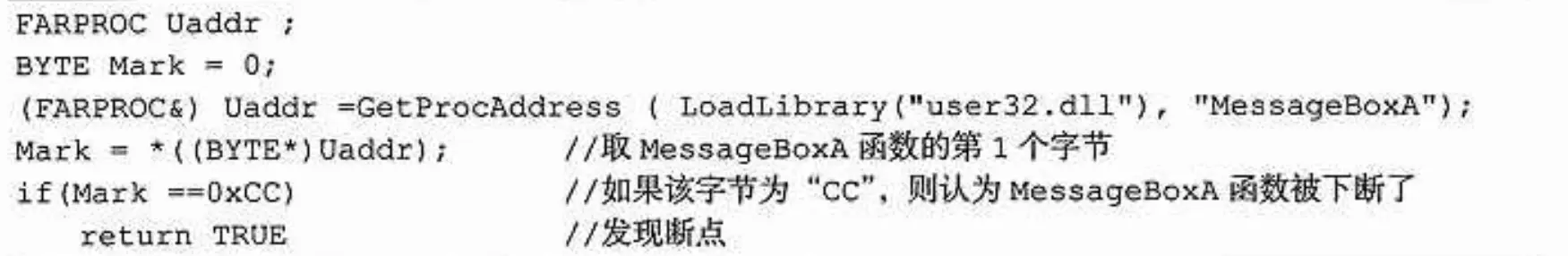

这个INT3指令,因其机器码是0xCC,也常被称为“CC指令”。当被调试进程执行INT3指令导致一个异常时,调试器就会捕捉这个异常,从而停在断点处,然后将断点处的指令恢复成原来的指令。当然,如果自己编写调试器,也可用其他指令代替INT3来触发异常。

使用NT3断点的优点是可以设置无数个断点,缺点是改变了原程序机器码,容易被软件检测到。例如,为了防范API被下断,一些软件会检测API的首地址是否为0xCC(以此判断是否被下断)。用C语言来实现这个检测,方法是取得检测函数的地址,然后读取它的第1个字节,判断它是否等于“CC”。下面这段代码就是对MessageBoxA函数进行的断点检测。

程序编译后,对MessageBoxA函数下断,程序将发现自己被设断跟踪了。躲过检测的方法是将断点设在函数内部或末尾,例如将断点设在函数入口的下一行。

硬件断点

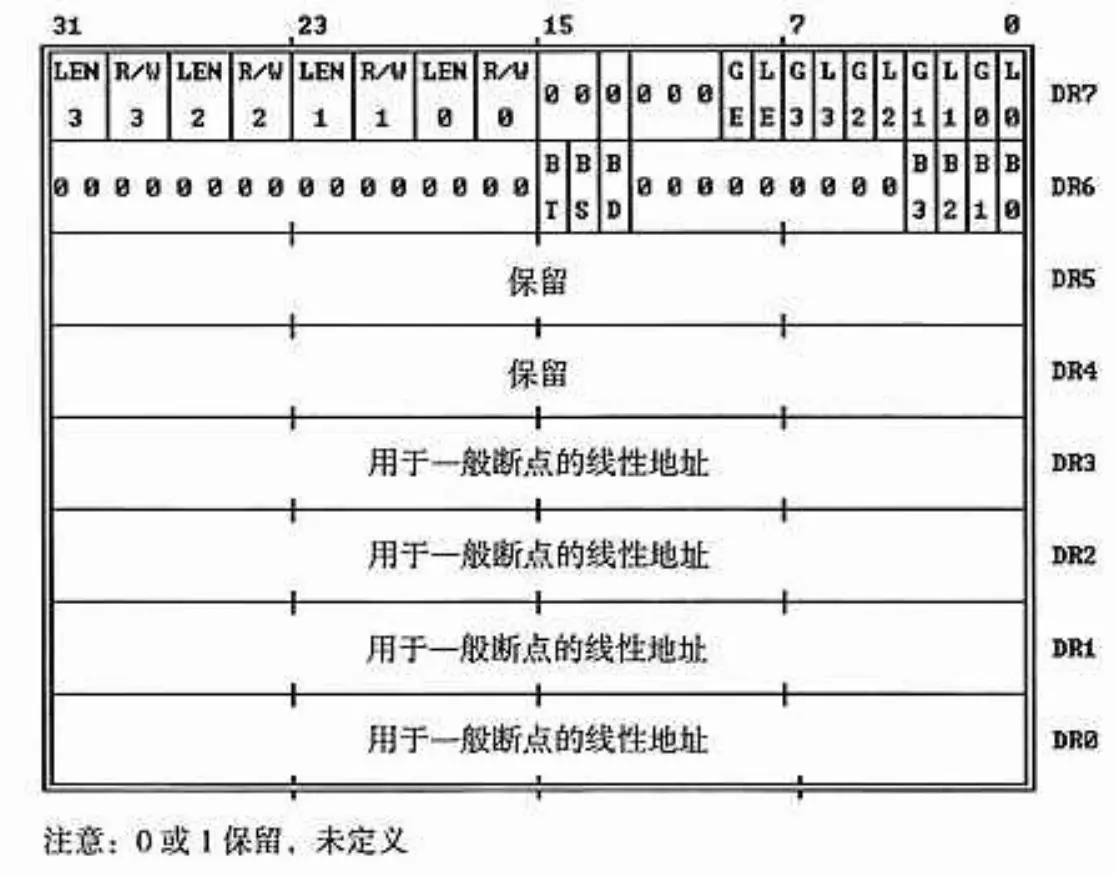

硬件断点和DRx调试寄存器有关。在Intel CPU体系架构手册中可以找到对DRx调试寄存器的介绍

DRx调试寄存器共有8个(DR0

DR7),每个寄存器的特性如下:DR3:调试地址寄存器,用于保存需要监视的地址,例如设置硬件断点。

● DR0

● DR4~DR5:保留,未公开具体作用。

● DR6:调试寄存器组状态寄存器。

● DR7:调试寄存器组控制寄存器。 硬件断点的原理是使用DRO、DR1、DR2、DR3设定地址,并使用DR7设定状态,因此最多设置4个断点。硬件执行断点与CC断点的作用一样,但因为硬件执行断点不会将指令首字节修改为“CC”,所以更难检测。设断方法是在指定的代码行单击右键,执行快捷菜单中的“Breakpoint’”→“Hardware,,on execution’”(“断点”→“硬件执行”)命令(也可以在命令行中设置“HE地址”)。

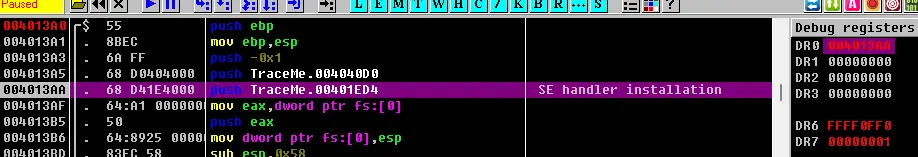

为了便于理解,这里演示一下设置硬件断点的过程。加载实例TraceMe.exe,右键单击寄存器面板窗口,执行快捷菜单中的“View debug registers”(查看调试寄存器) 命令,接着在004013AAh处设置硬件断点。按“F9”键执行程序,程序就会中断在004013AAh处。查看调试寄存器,发现DR0的值为4013AAh,设置断点后,OllyDbg实际上 是将DR0~DR3中的一个设置为“004013AA”,然后在DR7中设置相应的控制位。这样,当被调试进程运行到004013AAh处时,CPU就会向OllyDbg发送异常信息,OllyDbg 对该信息进行初步处理后,中断程序,让用户继续操作。

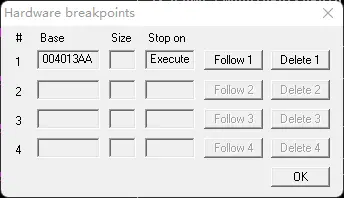

删除硬件断点稍有些麻烦。单击菜单项“Debug’”→“Hardware breakpoints’”(“调试”→“硬件断点”),打开硬件断点面板,单击“Delete x”按钮删除相应的硬件断点。

OllyDbg提供了一个快捷键“F4”,可以执行到光标所在的行。这也是利用调试寄存器的原理,在中断后自动删除,相当于执行了一次性硬件断点。硬件断点的优点是速度 快,在INT3断点容易被发现的地方使用硬件断点会有很好的效果,缺点是最多只能使用4个断点。

内存断点

OllyDbg可以设置内存访问断点或内存写入断点,原理是对所设的地址赋予不可访问不可写属性,这样当访问/写入的时候就会产生异常。OllyDbg截获异常后,比较异常地址是不是断点地址,如果是就中断,让用户继续操作。

因为每次出现异常时都要通过比较来确定是否应该中断,所以内存断点会降低OllyDbg的执行速度一也许OllyDbg是考虑到执行速度才规定只能下1个内存断点吧。

程序运行时有3种状态,分别是读取、写入和执行。

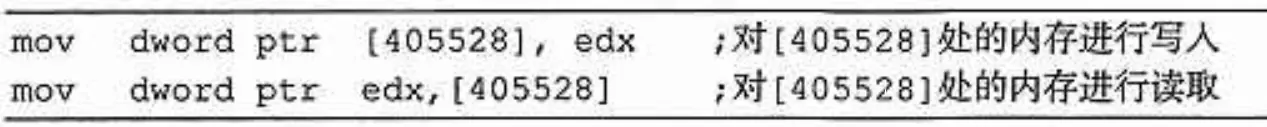

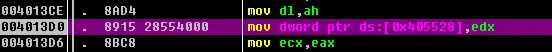

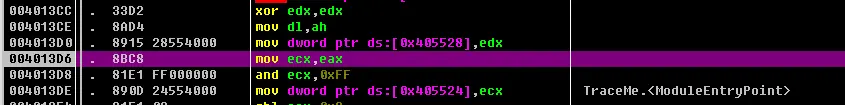

用OllyDbg重新加载实例TraceMe.exe,看到004013D0h处有一个写内存的指令,代码如下。

下面用这个地址来演示如何下内存断点。在数据窗口中对00405528h处下内存写断点,将光标移到00405528h处,选中需要下断点的地址区域,单击右键,执行快捷菜单中的“Breakpoint’→“Memory,.on write”(“断点”→“内存写入”)命令

下内存写断点后,按“F9”键让程序运行,程序会马上中断在“4013D0mov[405528,edx”这行。如果要清除内存断点,可以单击右键,执行快捷菜单中的“Breakpoint’”→“Remove memorbreakpoint’”(“断点”→“删除内存断点”)命令。内存访问断点的操作与此类似。

在这个场景中,硬件断点也可以实现与内存断点相同的效果。单个硬件写入访问断点可以设置为1字节、2字节或4字节,而且不论选择的数据范围有多大,只有前4个字节会起作用。打开数据窗口,选中需要下断点的地址区域,单击右键,执行快捷菜单中的“Breakpoint’”→“Hardware,onwrite”→“Dword”(“断点”·“硬件写入”→“Dword’”)命令。

重新加载TraceMe,会发现程序中断在触发硬件写人断点的下一条指令处,所以请记住:硬件访问/写入断点是在触发硬件断点的下一条指令处下断,而内存断点是在触发断点的指令处下断。

对代码也可下内存访问断点。在OllyDbg里重新加载实例TraceMe..exe,任意定位一行代码,例如004013D6h处,单击右键,执行快捷菜单中的“Breakpoint’”一→“Memory,on access”(“断点”“内存访问”)命令

当然,执行内存004013D6h处的代码时需要“访问”它,因此,按“F9”键让实例在OllyDbg里运行,就会中断在004013D6h处的内存访问断点上。这个实验表明,在内存执行的地方也可以通过内存访问来中断。内存断点不修改原始代码,不会像INT3断点那样因为修改代码被程序校验而导致下断失败。因此,在遇到代码校验且硬件断点失灵的情况下,可以使用内存断点。

- 内存访问一次性断点

Windows对内存使用段页式的管理方式。在OllyDbg里按“Alt+M”快捷键显示内存,可以看到许多个段,每个段都有不可访问、读、写、执行属性。在相应的段上单击右键,会在快捷菜单中发现一个命令“Set break-on-access’”(在访问上设置断点,其快捷键是“F2”,用于对整个内存块设置该类断点。这个断点是一次性断点,当所在段被读取或执行时就会中断。中断发生以后,断点将被删除。如果想捕捉调用或返回某个模块,该类断点就显得特别有用了。右键快捷菜单中的“Set memory breakpoint on access”(设置内存访问断点)命令和“Set break-on-access”命令的功能大致相同,所不同的是前者不是一次性断点。这类断点仅在NT架构下可用。

消息断点

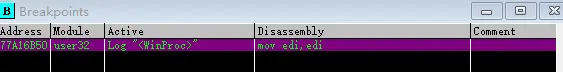

Windows本身是由消息驱动的,如果调试时没有合适的断点,可以尝试使用消息断点。当某个特定窗口函数接收到某个特定消息时,消息断点将使程序中断。消息断点与INT3断点的区别在于:INT3断点可以在程序启动之前设置,消息断点只有在窗口被创建之后才能被设置并拦截消息。

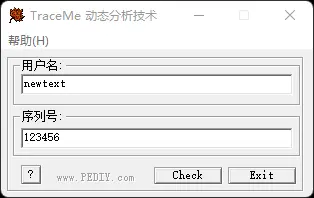

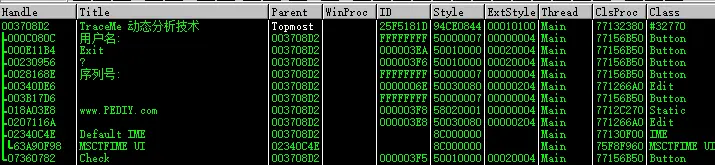

当用户单击一个按钮、移动光标或者向文本框中输人文字时,一条消息就会发送给当前窗体。所有发送的消息都有4个参数,分别是1个窗口句柄(hwnd)、1个消息编号(msg)和2个32位长(long)的参数。Windows通过句柄来标识它所代表的对象。例如,在单击某个按钮时,Windows通过句柄来判断单击了哪一个按钮,然后发送相应的消息来通知程序。 下面用实例TraceMe演示如何设置消息断点。在OllyDbg里运行实例,输入用户名和序列号,单击莱单项“View”→“Windows’”(“查看”→“窗口”)或工具栏中的W按钮,列出窗口相关参数。如果界面上没有内容,应执行右键快捷菜单中的“Actualize’”(刷新)命令。

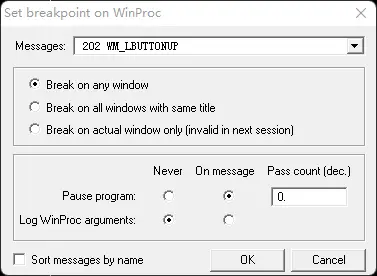

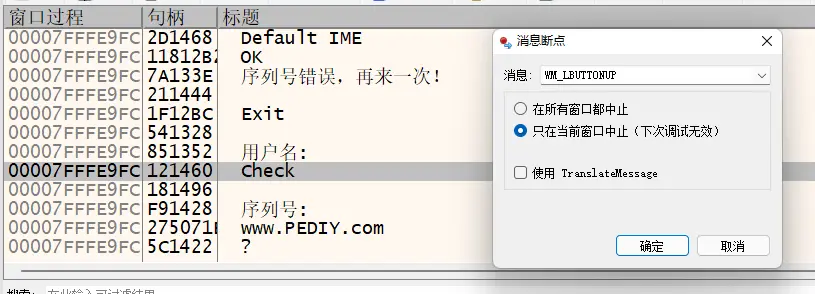

这里列出了所有属于被调试程序窗口及与窗口相关的重要参数,例如按钮、对应的ID及句柄(Handle)等。现在要对“Check”按钮下断点,即当单击该按钮时程序中断。在“Check”条目上单击右键,在弹出的快捷菜单中,执行“Message breakpoint on ClassProc’”(在ClassProc上设置消息断点)命令,会弹出如图所示的设置窗口,下拉列表中显示了文本控件、按钮、鼠标等类型的消息。如果选择第1项“Any Message””,将拦截所有消息。我们在这里关注的消息属于“Button’”(按钮)这一项,当单击按钮并松开时,会发送“WM LBUTTONUP”这个消息。单击下拉菜单,选择“202 WM LBUTTONUP”选项,再单击“OK”按钮,消息断点就设置好了。单击选中“Break on any window”单选按钮,表示程序的任何窗口收到该消息后都会中断。“Log WinProc arguments”是用于记录消息过程函数的参数。

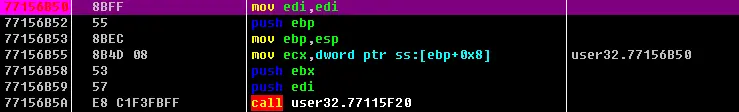

回到TraceMe界面,单击“Check”按钮。松开鼠标时,程序将中断在Windows系统代码中,代码如下(不同版本的操作系统,代码会不同)。

消息已经捕捉到了,但还处于系统底层代码中,不属于TraceMe主程序的代码,这时企图使用“Alt+f9”或“Crl+F9”快捷键返回TraceMe程序代码领空的操作是徒劳的。

主程序的代码在以00401000h开头的text区块里。从系统代码回到应用程序代码段的时候,正是.text区块代码执行的时候,因此,对,text区块下内存断点就能返回 应用程序的代码领空。按“Al+M”快捷键打开内存窗口,对text区块下内存访问断点,然后执行右键快捷菜单中的命令“Setbreak-on-access’”(在访问上设置断点)或按快捷 键“F2”

按“F9”键运行程序,程序立即中断在004010D0h处,这里正是程序的消息循环处,代码如下。

这段代码是一个消息循环,不停地处理TraceMe主界面的各类消息。此时可能不会直接处理按钮事件。如果是单步跟踪,会进入系统代码。在系统代码里,再次

按“At+M”快捷键打开内存窗口,对.text区块下内存访问断点。按“f9”键运行,会再次来到代码中。重复这个过程,在一两次中断后就能到达处理按钮的事件代码处 了。“Chek”按钮的事件代码如下。

最后,可以将消息断点删除。按“Alt+B”快捷键切换到断点窗口,选中消息断点,直接将其删除。

- 条件断点

在调试过程中,我们经常希望断点在满足一定条件时才会中断,这类断点称为条件断点。OllyDbg的条件断点可以按寄存器、存储器、消息等设断。条件断点是一个带有条件表达式的普通INT3断点。当调试器遇到这类断点时,断点将计算表达式的值,如果结果非零或者表达式有效,则断点生效(暂停被调试程序)。

(1)按寄存器条件中断

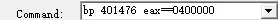

OD打开Conditional_bp.exe,在00401476h处按下设置条件斯点的快捷键“Shift+F2”,在条件文本框内输入条件表达式“eax==0400000”。这样,程序在执行到00401476h处时,如果eax的值为0400000h,OllyDbg将会中断。如果安装了命令行插件,也可在命令行里直接输人如下命令。

(2)按存储器条件中断

在这里用CreateFileA函数进行演示。在实际应用中程序可能会成百上千次调用CreateFileA函数,因此让OllyDbg在CreateFileA函数打开所需文件时中断就显得十分有必要了。CreateFile函数的代码原型如下:

1 | HANDLE CreateFileA( |

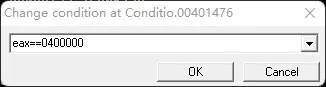

运行实例Conditional_bp,对CreateFileA函数设断。单击“OpenTest’”按钮,如图是当OllyDg中断时从栈中看到的情形,左侧标出了各参数相对于当前ESP的地址。打开这个功能的方法是:在栈窗口中单击右键,执行快捷菜单中的“Address’”→“Relative to ESP”(“地址”+“相对于ESP”)命令。

CreateFileA函数采用标准调用约定,参数按从右到左的顺序人栈。因为在函数刚执行时EBP栈结构还未建立,所以只能用ESP访问这些参数。CreateFileA函数的第1个参数“FileName”是文件名指针。在OllyDbg里,如果要得到第1个参数的内存地址,可以使用“[ESP+4]”;如果还要得到此地址指向的字符串,就必须使用“[ESP+4]”。

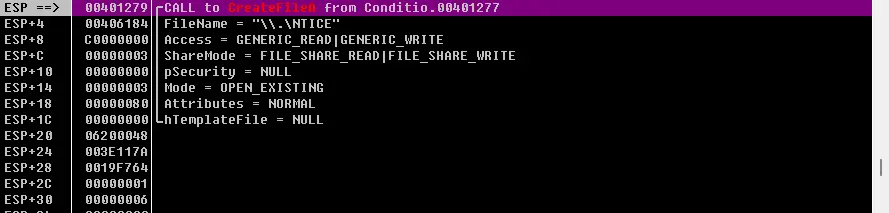

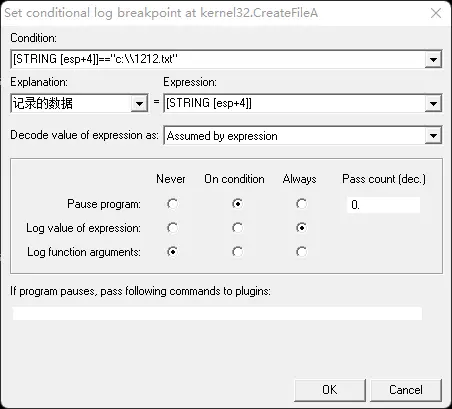

该实例中调用了4次CreateFileA函数,假设要在该函数打开c:\1212.txt时下断,则”shitf+f2“,输入[STRING [esp+4]]=="c:\\1212.txt"(“STRING”前缀在OllyDbg中的解释是“以零结尾的ASCIl字符串”,如果是Unicode字符串,则改为UNICODE)

条件记录断点

条件记录断点除了具有条件断点的作用,还能记录断点处函数表达式或参数的值。也可以设置通过断点的次数,每次符合暂停条件时,计数器的值都将减1。例如,要记录Conditional_bp实例调用CreateFileA函数的情况,可在CreateFileA函数的第1行按快捷键Shft+F4”,打开条件记录窗口.在“Condition”(条件)域中输入要设置的条件表达式。在“Explanation”(说明)域中设置一个名称。“Expression”(表达式)域中是要记录的内容的条件,只能设置1个表达式,例如要记录EAX的值,可以输“EAX”。“Decode value of expression as’”(解码表达式的值)下拉列表中可以对记录的数据进行分析。例如,在条件记录窗口中,如果“Expression”域中填写的是[esp+4],则要在该下拉列表中选择“Pointer to ASCIIString”(指向AsCIl字符串的指针)选项,才能得到正确的结果,其功能相当于“STRING”前缀.

“Pause program”(暂停程序)域用于设置OllyDhg遇到断点时是否中断。“Log value of expression(记录表达式的值)域用于设置遇到断点时是否记录表达式的值。“Log function arguments’”(记录数参数)域用于设置遇到断点时是否记录函数的参数。对这3个域,可以根据需要设置“Never’”(不)、“On condition”(按条件)或“Always”(永远)。

条件记录断点允许向插件传递1个或多个命令。当应用程序因条件断点暂停,并且断点中包传递给插件的命令时,都会调用回调函数ODBG_Plugincmd(int reason,t_reg*registers,char*cmd)。如,当程序暂停时,传送命令“d esp”给CmdBar插件,只要在窗口的文本框中输”.d esp”,当条件断点断下时,就会执行“d esp”命令。这时,我们就可以在数据窗口中看到ESP地址处的数据了。

设置好条件记录断点,单击实例Conditional_.bp的“OpenTest”按钮,运行后,OllyDbg会在“Logdata”窗口(快捷键“Alt+L”)记录数据。

三、x64dbg

x64bg是一款开源的调试器,既支持32位和64位程序的调试,也支持插件的功能扩展,类似于C的表达式解析器,提供了图形模式代码流程、可调试的脚本支持等强大的功能。其界面及操作方法与OllyDbg相似,很容易上手。x32dbg.exe适用于32位程序的调试;x64dbg.exe适用于64位程序的调试。

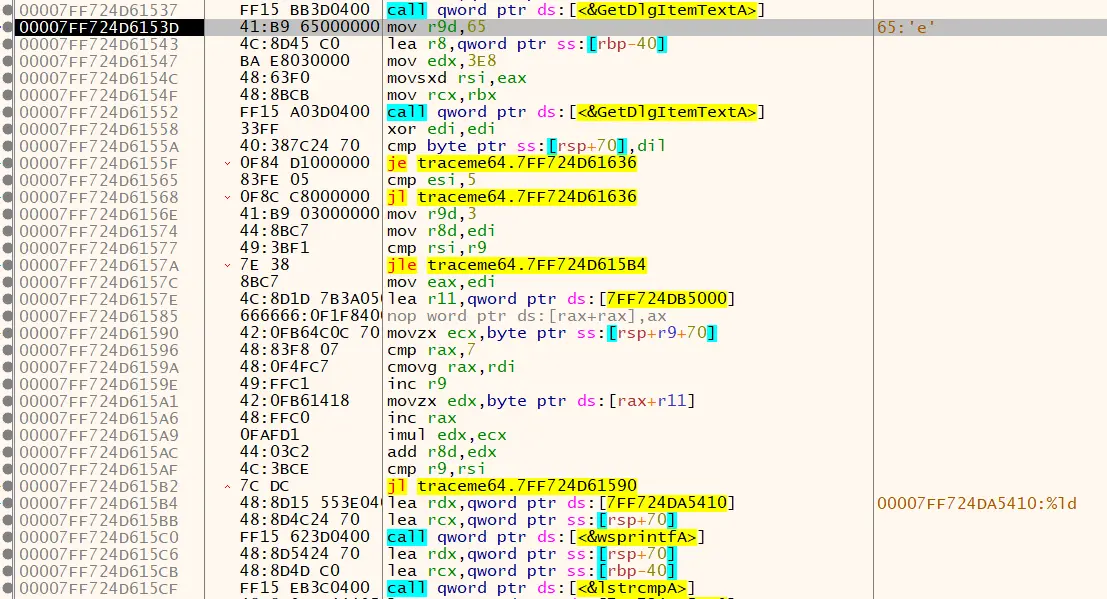

本节以一个64位的程序为例演示x64dbg的基本用法,用x64dbg加载TraceMe64.exe,默认会中断在系统断点处。选择“选项”+“设置”选项,去除“系统断点”,可以直接中断在程序人口点。按“f9”键让TraceMe64运行,输入用户名和序列号(用户名为“newtext”,序列号为“123456”)。按“Ctrl+G”快捷键,打开表达式窗口,输入函数名“GetDlgItemTextA”,来到该函数人口处,按“F2”键设置断点。也可以直接在命令行环境中输入“bp GetDlgItemTextA”命令设置断点。

设好断点后,单击TraceMe的“Check”按钮,程序将中断在GetDlgItemTextA函数的人口处。按“F8”键走出这个函数,回到TraceMe64的代码中,代码如下。

在00007FF6F62715CFh这一行,在内存数据窗口输入“dump rdx’”,即可查看rdx指向的字符串,这个字符串就是真正的序列号

下面介绍一下x64dbg在程序运行中使用消息断点来定位特定函数的方法。,单击TraceMe64的“Check”按钮,转到句柄选项卡,单击右键刷新窗口以获取句柄列表。在列表中找到“Check”按钮,右键单击它并选择消息断点,设置当单击左键时发送WM LBUTTONUP消息的程序将会停止,

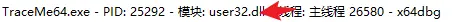

设置断点之后,单击“Check”按钮,程序会中断在系统user32.dll的相关代码处,在x64dbg主界面的标题栏中会显示当前停在哪个模块处

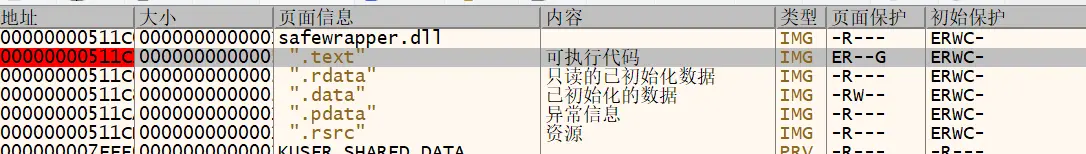

因为我们的目的是回到TraceMe64主模块的代码中,所以可以多次使用“Ctrl+F9”快捷键切换到TraceMe64的代码领空。但实际情况是一直在系统内部代码中循环,不容易跳出来。我们可以用一个小技巧快速回到被调试的代码模块。切换到内存布局窗口,找到TraceMe64.exe模块,在其代码段text上单击右键,设置一次性内存断点,所示。按“F9”键执行程序,瞬间就会中断在被调试的模块处,接下来就可以按正常方式进行调试了。

四、MDedug

MDebug的界面风格和快捷键与VC相似,分为视图窗口和浮动停靠窗口。视图窗口用于显示信息量较大、复杂程度较高的内容,例如反汇编、模块列表、内存搜素、脚本编写等窗口:浮动停靠窗口用于显示信息量较少,但在调试过程中随时需要查看的内容,例如寄存器、内存显示、输出等窗口。

反汇编窗口

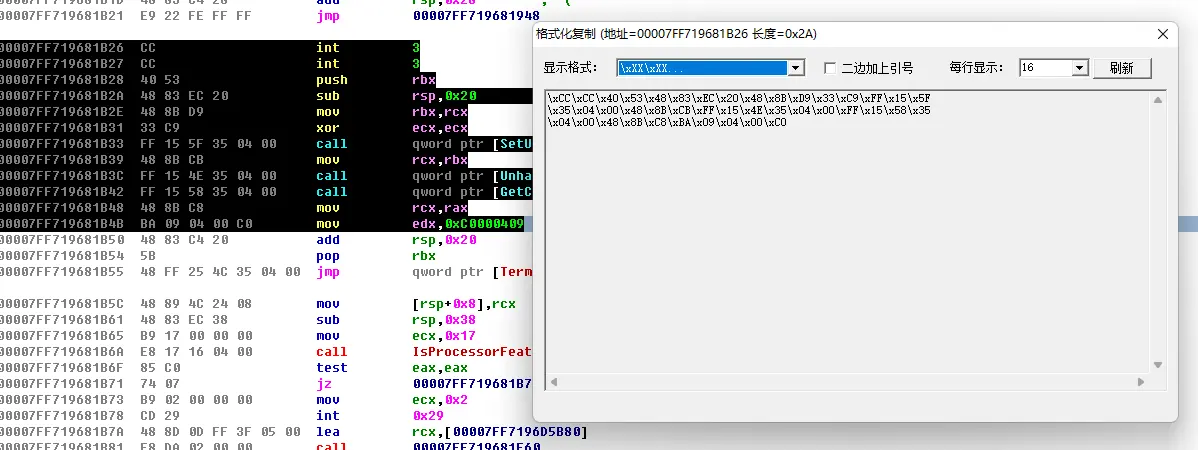

在反汇编窗口中显示了被调试程序的代码,将光标移到不同的元素上,光标下方会智能显示相应的内容。如果将光标移到函数上,在弹出的气泡窗口中会显示该函数的反汇编内容。在反汇编窗口选中任意的寄存器、地址、函数,按“Eter”键,也可以跳转到相应的目标地址处。选中反汇编内容,单击右键快捷菜单中的“格式化复制”选项,可以对选中的反汇编机器码进行格式化复制。

在反汇编窗口的左侧双击,可以设置取消断点。选中函数名称或者反汇编窗口左侧的地址,可以进行函数名称的创建与编辑。

内存显示窗口

MDebug支持多Tab显示8个内存窗口,为内存复制、内存修改提供了丰富的功能。通过“Tab”键可以进行BYTE/WORD/DWORD/QWORD显示的切换。支持直接在内存窗口中修政内存数据,也可以通过双击内存数据一次性修改。

- 输出窗口

输出窗口用于显示调试信息或者脚本的输出。

- 表达式

在调试过程中,经常需要查看内存地址或反汇编地址,这些地址在很多情况下需要通过一些表达式参与计算。MDebug支持类似C/C+形式的表达式运算,复杂表达式大都由单个基本元素与“(“ “[” “]” “+” “_” “*” “/” “%” ”^” “|” “&” “&&”等符号组合而成

调试

MDebug支持多种调试模式,例如启动一个程序进行调试、调试DLL模块、附加(Attach)一个正在运行的程序、调试服务、调试一段独立的Shelleode,同时支持子进程调试。

选择菜单项“文件”→“调试进程”,在打开的对话框中选中“服务”单选按钮,就可以进行服务调试了。

调试dll:在软件分析调试的过程中,有时会发现真正需要分析的功能位于某个DLL的输出函数中。MDedbg支持直接打开DLL进行调试,并允许直接调试DLL的输出函数,如果在被调试程序运行过程中,希望调试器能在特定的DLL模块被加载时中断在模块的人口处,可单击“选项”+“调试”菜单项,选择“在模块载人时停止在模块入口点”选项。

调试子进程:在调试过程中,经常遇到被调试程序在中途启动了一个子进程,需要从人口处开始调试子进程的情况。MDebug可以有效解决子进程调试的难题。单击“选项”+“调试”菜单项,选择“调试子进程”选项,在子进程被侧建或启动的时候,MDeg会自动启动,并开蛤对子进程进行调试。